Istio服务网格实战:在K8s中实现无缝AB测试

在现代云原生应用开发中,AB测试已成为产品迭代和用户体验优化的重要手段。

通过Istio服务网格,我们可以在Kubernetes集群中轻松实现流量分割和版本控制,

帮助企业快速验证新功能效果。本文将详细介绍如何在K8s 1.23.17环境中部署Istio并实现AB测试。

实际应用场景背景

在电商平台等在线业务中,新功能上线前需要通过AB测试验证效果。

通过Istio服务网格可以将特定比例的用户流量导向新版本,

在不影响大部分用户体验的情况下评估新功能表现。

一、环境准备

1. 环境要求

- Kubernetes集群版本:1.23.17

- kubectl命令行工具

- Helm 3.x(可选,用于简化Istio安装)

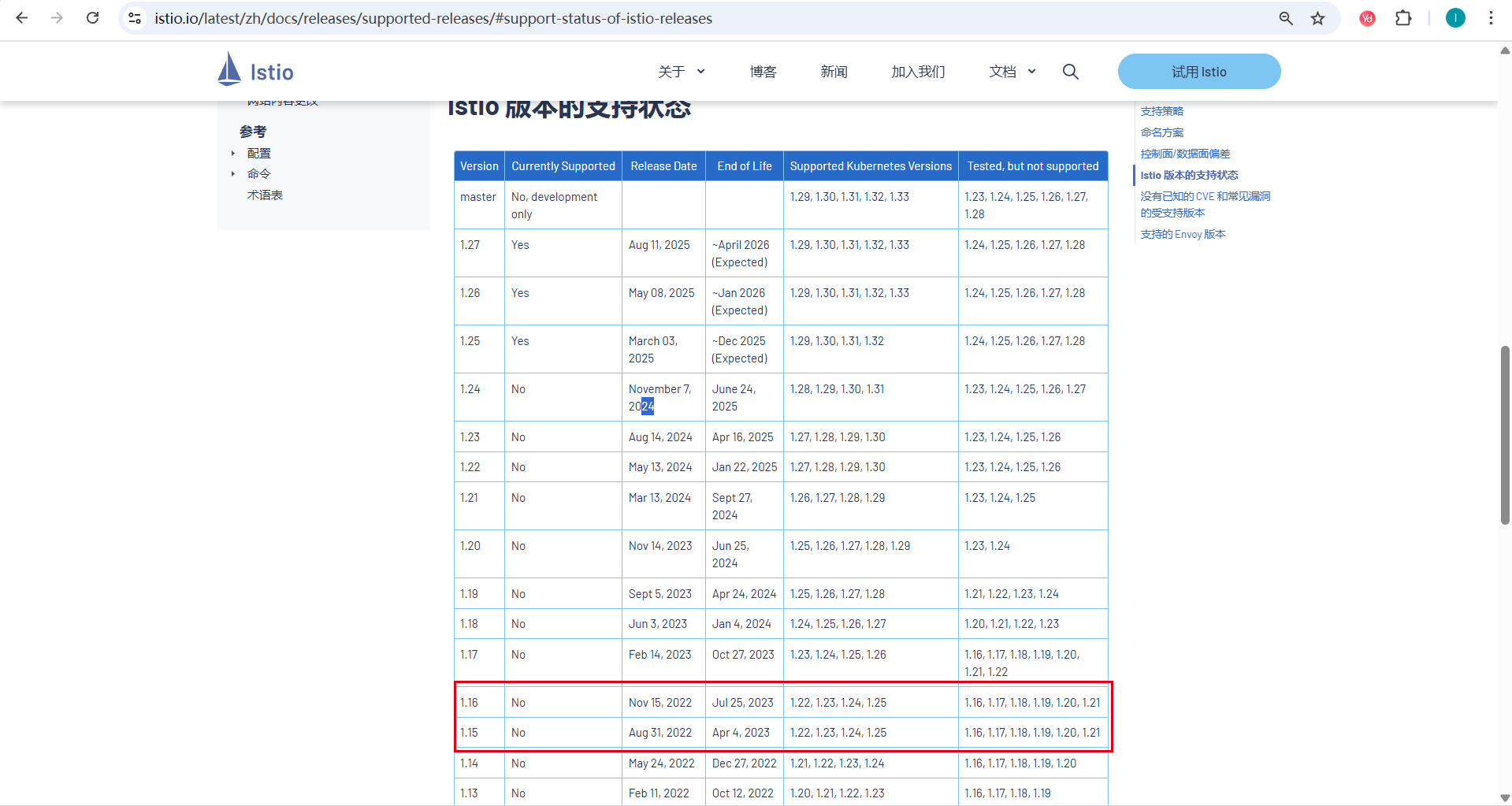

2. Istio版本选择

根据Istio官方支持状态,Kubernetes 1.23.17版本最适合使用Istio 1.15.x或1.16.x版本。

虽然这些版本已不再被官方支持,但它们在K8s 1.23.17上有较好的兼容性。

对于生产环境,建议考虑升级Kubernetes集群到更新版本,以便使用受支持的Istio版本。

二、Bookinfo应用介绍

Bookinfo应用是一个模仿在线书店的示例应用,

用于演示微服务架构和Istio服务网格功能。

1. 应用功能描述

这个应用模仿在线书店的一个分类,显示一本书的信息。

页面上会显示一本书的描述,书籍的细节(ISBN、页数等),

以及关于这本书的一些评论。

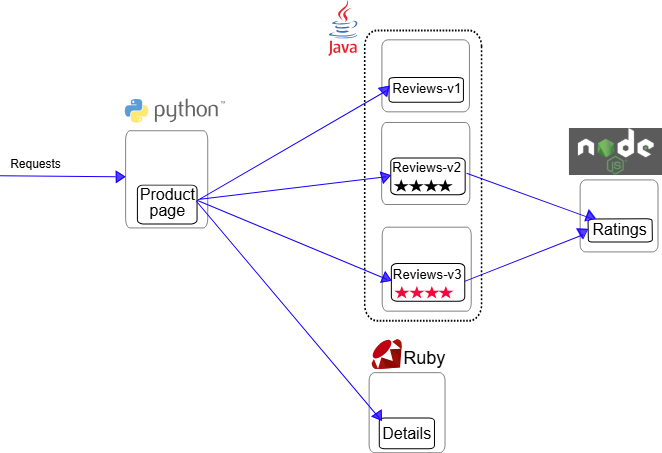

2. 微服务架构

Bookinfo应用分为四个单独的微服务:

- productpage:这个微服务会调用details和reviews两个微服务,用来生成页面。

- details:这个微服务中包含了书籍的信息。

- reviews:这个微服务中包含了书籍相关的评论,它还会调用ratings微服务。

- ratings:这个微服务中包含了由书籍评价组成的评级信息。

3. 版本差异

reviews微服务有3个版本:

- v1版本不会调用ratings服务。

- v2版本会调用ratings服务,并使用1到5个黑色星形图标来显示评分信息。

- v3版本会调用ratings服务,并使用1到5个红色星形图标来显示评分信息。

4. 应用架构图

下图展示了这个应用的端到端架构。

三、Istio安装与配置

1. 下载并安装Istio

# 下载Istio 1.15.7(适合K8s 1.23.17的最后支持版本)

curl -L https://istio.io/downloadIstio | ISTIO_VERSION=1.15.7 sh -

# 进入Istio目录

cd istio-1.15.7

# 将istioctl添加到PATH

export PATH=$PWD/bin:$PATH

# 验证istioctl

istioctl version

张师傅也贴心的准备了istio-1.15.7.tar.gz,直接解压即可。点击下载

2. 安装Istio组件

# 使用默认配置文件安装Istio

istioctl install --set profile=default -y

# 验证安装

kubectl get pods -n istio-system

3. 启用Istio插件(可选)

# 安装Kiali、Prometheus、Grafana等插件

kubectl apply -f samples/addons

# 检查插件状态

kubectl get pods -n istio-system

4. 启用自动注入

# 为命名空间启用自动注入

kubectl label namespace default istio-injection=enabled

# 验证标签

kubectl get namespace -L istio-injection

四、部署示例应用

1. 部署应用的不同版本

首先,我们部署一个应用的两个版本,用于AB测试:

# 部署v1版本

kubectl apply -f samples/bookinfo/platform/kube/bookinfo.yaml

# 验证部署

kubectl get pods

kubectl get services

2. 部署Istio网关和虚拟服务

# 部署网关

kubectl apply -f samples/bookinfo/networking/bookinfo-gateway.yaml

# 验证网关

kubectl get -f samples/bookinfo/networking/bookinfo-gateway.yaml

五、配置AB测试

1. 创建目标规则

# 创建目标规则

kubectl apply -f samples/bookinfo/networking/destination-rule-all.yaml

# 验证目标规则

kubectl get destinationrules

2. 配置默认路由

# 配置默认路由,所有流量导向v1版本

kubectl apply -f samples/bookinfo/networking/virtual-service-all-v1.yaml

# 验证虚拟服务

kubectl get virtualservices

3. 实施AB测试策略

创建一个AB测试策略,将10%的流量导向v2版本,90%流量保持在v1版本:

apiVersion: networking.istio.io/v1alpha3

kind: VirtualService

metadata:

name: reviews

spec:

hosts:

- reviews

http:

- route:

- destination:

host: reviews

subset: v1

weight: 90

- destination:

host: reviews

subset: v2

weight: 10

保存为 ab-test.yaml 并应用:

kubectl apply -f ab-test.yaml

六、验证和监控AB测试

1. 生成流量

# 获取入口网关地址

export INGRESS_HOST=$(kubectl -n istio-system get service istio-ingressgateway -o jsonpath='{.status.loadBalancer.ingress[0].ip}')

export INGRESS_PORT=$(kubectl -n istio-system get service istio-ingressgateway -o jsonpath='{.spec.ports[?(@.name=="http2")].port}')

# 持续访问应用

while true; do curl -s "http://$INGRESS_HOST:$INGRESS_PORT/productpage" > /dev/null; sleep 1; done

2. 观察流量分布

通过Kiali仪表板观察流量分布:

# 启动Kiali端口转发

kubectl port-forward svc/kiali 20001:20001 -n istio-system

# 在浏览器中访问 http://localhost:20001

3. 调整流量分配

根据测试结果,可以动态调整流量分配比例:

apiVersion: networking.istio.io/v1alpha3

kind: VirtualService

metadata:

name: reviews

spec:

hosts:

- reviews

http:

- route:

- destination:

host: reviews

subset: v1

weight: 50

- destination:

host: reviews

subset: v2

weight: 50

应用更新的配置:

kubectl apply -f ab-test.yaml

七、高级AB测试策略

1. 基于HTTP头部的路由

可以根据用户特征进行更精细的流量控制:

apiVersion: networking.istio.io/v1alpha3

kind: VirtualService

metadata:

name: reviews

spec:

hosts:

- reviews

http:

- match:

- headers:

end-user:

exact: jason

route:

- destination:

host: reviews

subset: v2

- route:

- destination:

host: reviews

subset: v1

2. 基于Cookie的会话保持

apiVersion: networking.istio.io/v1alpha3

kind: VirtualService

metadata:

name: reviews

spec:

hosts:

- reviews

http:

- match:

- headers:

cookie:

regex: "^(.*?;)?(user=jason)(;.*)?$"

route:

- destination:

host: reviews

subset: v2

- route:

- destination:

host: reviews

subset: v1

八、故障排除

1. 检查Istio组件状态

# 检查Istio配置

istioctl analyze

# 检查sidecar注入状态

kubectl get pods -n default

# 检查配置是否生效

kubectl describe virtualservice reviews

2. 查看日志和指标

# 查看应用日志

kubectl logs -l app=reviews -c istio-proxy

# 查看Istio组件日志

kubectl logs -n istio-system -l app=istiod

九、生产环境最佳实践

1. 安全考虑

- 启用mTLS加密通信

- 配置适当的授权策略

- 定期更新Istio版本

2. 性能优化

- 合理配置资源请求和限制

- 监控和调整sidecar代理性能

- 使用适当的负载均衡算法

3. 监控和告警

- 配置关键指标监控

- 设置适当的告警阈值

- 定期审查和优化路由规则

十、升级建议

由于Kubernetes 1.23.17和Istio 1.15.x/1.16.x均已不再受官方支持,建议采取以下措施:

1. 短期方案

- 对现有系统进行安全评估

- 加强监控和日志审计

- 制定应急响应计划

2. 长期方案

- 规划升级到受支持的Kubernetes版本(如1.27+)

- 选择相应的受支持Istio版本(如1.19+)

- 制定迁移和测试计划

十一、总结

通过Istio服务网格,我们可以在Kubernetes 1.23.17集群中轻松实现AB测试,

实现流量的精细化控制。这种方法不仅降低了部署风险,

还能够快速验证新功能效果,是现代云原生应用开发的重要实践。

Istio的流量管理功能强大且灵活,可以根据不同的业务需求定制路由策略。

结合监控工具,可以实时观察测试效果,为产品决策提供数据支持。

评论区